Einstellungen für die Pre-Boot-Authentifizierung

Reiter Authentifizierungstyp

Die Wahl des Pre-Boot-Authentifizierungstyps (PBA) hängt davon ab, ob die Computer, deren Festplatten Sie verschlüsseln wollen, ein TPM (Trusted Platform Module) enthalten oder nicht.

Im Beispiel unten soll explizit die BitLocker Pre-Boot-Authentifizierung verwendet werden. Informationen zur DriveLock Pre-Boot-Authentifizierung für BitLocker erhalten Sie im entsprechenden Kapitel.

Folgende Optionen stehen auf dem Reiter Authentifizierungstyp zur Verfügung:

-

Wählen Sie die erste Option Keine Pre-Boot-Authentifizierung,

-

wenn auf den zu verschlüsselnden Festplatten ein TPM vorhanden ist. Dann erübrigt sich eine zusätzliche Authentifizierung beim Starten des Computers.

Der Protektor, der in diesem Fall angewendet wird, wird als TPM-Protektor bezeichnet.

- Beim Verschlüsseln greift BitLocker hier auf ein TPM zu, das zuvor im BIOS aktiviert werden muss.

- Eine Kennwortvergabe ist in diesem Fall nicht notwendig, Sie können Ihre Auswahl speichern und den Dialog schließen.

-

-

Wählen Sie die zweite Option BitLocker Pre-Boot-Authentifizierung (s. Abbildung),

- wenn auf den zu verschlüsselnden Festplatten kein TPM vorhanden ist oder Sie sich nicht sicher sind, ob ein TPM aktiviert ist.

- In diesem Fall wird die original Windows BitLocker PBA verwendet.

- Öffnen Sie den Reiter Kennwortoptionen, um ein Kennwort zu vergeben oder eine der anderen Optionen auszuwählen.

-

Wir empfehlen bei beiden Möglichkeiten ein Häkchen bei der Option Alle Datenpartitionen automatisch entsperren zu setzen, damit bei der Authentifizierung nicht nur die Systempartition entsperrt wird, sondern auch die Datenpartitionen der Computer, denen diese Richtlinie zugewiesen wird.

Im Gegensatz zu Microsoft entsperrt DriveLock die Datenpartitionen automatisch für alle Benutzer eines Computers. Der Entsperrvorgang durch DriveLock BitLocker Management geschieht unabhängig von der Windows Bitlocker Funktion, was zur Folge hat, das der Aufruf

manage-bde -statusbei durch DriveLock entsperrten Laufwerken immer noch "Automatic Unlock: Disabled" zurückgibt. -

Mit der Option Verringerung der TPM-Sicherheit ... kann die TPM-Plattformvalidierung angepasst werden. Die Option ist beispielsweise sinnvoll, wenn bei BitLocker-verschlüsselten Laptops der Wiederherstellungsschlüssel immer wieder angefordert wird, sobald der Laptop nicht mit der Dockingstation verbunden ist. Die neue Option wirkt sich auf jeden Pre-Boot-Authentifizierungstyp aus, da DriveLock TPM-basierte Schutzmechanismen verwendet, sobald TPM verfügbar ist (nur TPM, TPM/PIN, TPM/StartupKey). Die Option ist standardmäßig deaktiviert.

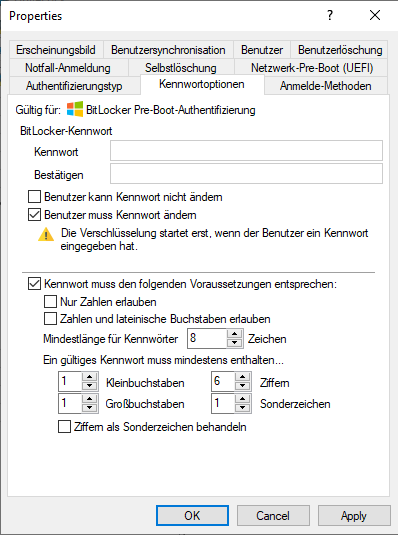

Reiter Kennwortoptionen

Auf diesem Reiter haben Sie verschiedene Möglichkeiten:

Die Optionen auf diesem Reiter stehen nur zur Verfügung, wenn Sie BitLocker Pre-Boot-Authentifizierung als Authentifizierungstyp gewählt haben.

In diesem Fall ist keiner der anderen Reiter aktiv, da sich die Optionen auf diesen Reitern ausschließlich auf den Authentifizierungstyp DriveLock Pre-Boot-Authentifizierung beziehen.

-

Sie geben ein BitLocker-Kennwort an und wählen sonst keine der anderen Möglichkeiten im oberen Dialogbereich aus:

-

Die Verschlüsselung startet sobald sie aktiviert bzw. die Richtlinie zugewiesen ist. Der Benutzer am Client-Computer kann das Kennwort nachträglich ändern oder das von Ihnen vorgegebene Kennwort weiterverwenden.

Bitte beachten Sie, dass es in Ihrer Verantwortung liegt, dem Benutzer das Kennwort über einen sicheren Kanal mitzuteilen.

-

-

Sie setzen ein Häkchen bei der Option Benutzer kann Kennwort nicht ändern:

- Sie legen ein BitLocker-Kennwort fest, das der Benutzer nie ändern kann. Die Initial-Verschlüsselung startet automatisch, auch ohne Anmeldung des Benutzers am Client-Computer, nachdem Sie die Verschlüsselung aktivieren bzw. die Richtlinie zugewiesen haben.

-

Sobald ein Benutzer den Computer startet, muss dieses BitLocker-Kennwort eingegeben werden, um die verschlüsselten Festplatten zu entsperren.

Bitte teilen Sie dem Benutzer das Kennwort über einen sicheren Kanal mit.

- Die Eingabe des Kennworts erfolgt unabhängig vom Verschlüsselungsfortschritt, d.h. sobald die Verschlüsselung gestartet ist, muss das BitLocker-Kennwort in der PBA eingegeben werden.

-

Sie setzen ein Häkchen bei der Option Benutzer muss Kennwort ändern (s. Abbildung):

- Sie geben kein BitLocker-Kennwort vor und überlassen es dem Benutzer, selbst ein Kennwort festzulegen.

- Die Komplexitätsvoraussetzungen können Sie vorgeben.

- Die Verschlüsselung startet, sobald der Benutzer das BitLocker-Kennwort festgelegt hat.

- Das Kennwort kann nachträglich geändert werden.

Mit den Optionen unterhalb von Kennwort muss den folgenden Voraussetzungen entsprechen: geben Sie genaue Kriterien vor, denen ein vom Benutzer vergebenes Kennwort entsprechen muss. Die Option ist standardmäßig ausgewählt.

-

Die Option Nur Zahlen erlauben kann in dem Fall ausgewählt werden, wenn alle Client-Computer über ein TPM verfügen und somit 6 Zeichen erlaubt sind.

Wenn auf Client-Computern kein TPM vorhanden ist oder Nicht-Systempartitionen mit verschlüsselt werden müssen, ist die Vorgabe weiterhin mindestens 8 Zeichen. (Vorgabe von Microsoft für Passwörter auf Datenpartitionen).

-

Die Option Zahlen und lateinische Buchstaben erlauben schränkt die Verwendung der gültigen Zeichen ein. Sonderzeichen können mit dieser Einstellung nicht mehr verwendet werden. Beachten Sie dabei den Hinweis im Kapitel Anmeldung an BitLocker.

-

Unter Ein gültiges Kennwort muss mindestens enthalten... definieren Sie die Anzahl der Buchstaben, Zahlen und Sonderzeichen:

- Die Passwortlänge muss zwischen 8 und 20 Zeichen sein. Eine Anzahl unter 8 oder über 20 führt zu einer Fehlermeldung.

- Definieren Sie weitere Mindestanforderungen (Anzahl der Buchstaben, Sonderzeichen usw.) je nach Ihren Vorstellungen.

- Wenn Sie die Option Ziffern als Sonderzeichen behandeln aktivieren, gelten Ziffern sowohl als Ziffern, als auch als Sonderzeichen. Achten Sie deshalb bei der Angabe der Ziffern und Sonderzeichen auf Übereinstimmung.

Wenn Sie für bestimmte Client-Computer individuelle Kennwörter vergeben wollen, können Sie diese Einstellung im DriveLock Control Center vornehmen. Außerdem lässt sich der Verschlüsselungsprozess im DriveLock Control Center verfolgen. Weitere Informationen finden Sie im Kapitel BitLocker Management im DriveLock Control Center (DCC).

-