Microsoft Entra ID-Integration konfigurieren

Konfiguration: DOC -> Administration -> Konten -> Microsoft Entra ID

Informationen zu den Einsatzmöglichkeiten der Microsoft Entra ID-Integration finden Sie auf dieser Übersichtsseite.

Durch die Integration von Microsoft Entra ID werden ausgewählte Gruppen und deren Mitglieder von Microsoft Entra ID nach DriveLock synchronisiert. Damit dies funktioniert, führen Sie zuerst einige Konfigurationsschritte in Microsoft Entra ID durch und dann fügen Sie die dadurch erzeugten Daten in den entsprechenden Textfeldern im DriveLock Operations Center (DOC) ein.

Während der Konfiguration müssen Sie einige Daten kopieren. Wir empfehlen, eine Textdatei zu öffnen, in der Sie folgende Informationen speichern:

Primary domain, Tenant ID, Application ID, Client secret value

Gehen Sie folgendermaßen vor:

-

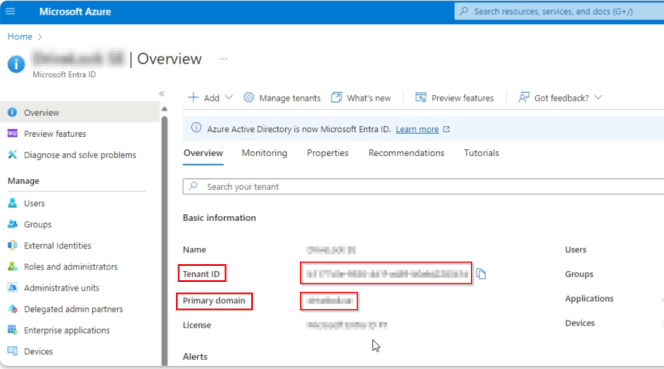

Melden Sie sich in Ihrem Azure-Portal an und wählen Sie dort Microsoft Entra ID in den Azure services aus.

-

Kopieren Sie auf der Startseite Overview die Eingaben in den Feldern Tenant ID und Primary domain und fügen Sie die Kopien in Ihre geöffnete Textdatei ein.

-

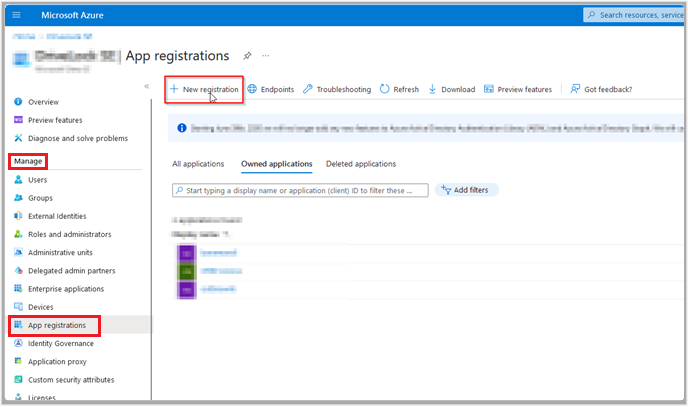

Klicken Sie dann im Menü Manage auf App registration und wählen Sie dort New registration.

-

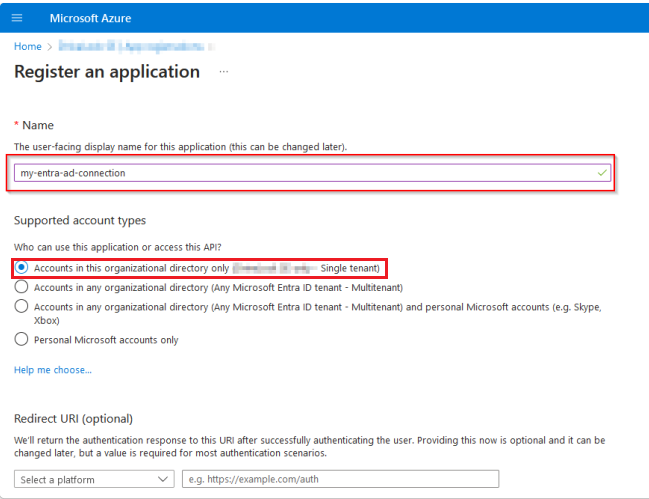

Registrieren Sie die Applikation, indem Sie einen sprechenden Namen eingeben und wählen Sie unter Supported account types die Option [...] Single tenant auswählen. Im Beispiel unten lautet der Name 'my-entra-ad-connection'. Klicken Sie auf Register, damit die Applikation angelegt wird.

-

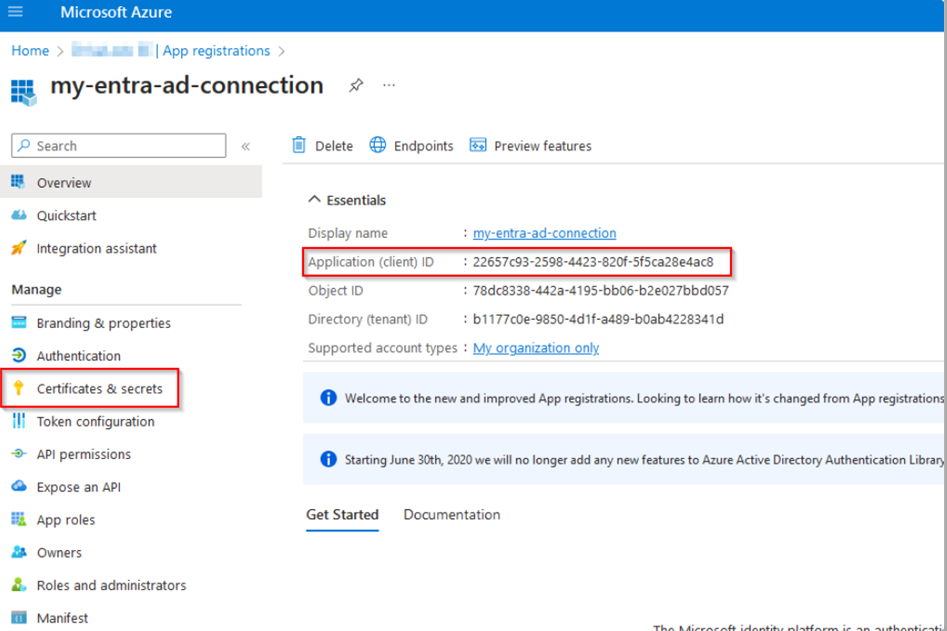

Dann werden Sie auf die Startseite von App registrations weitergeleitet. Hier kopieren Sie die Application ID und fügen diese ebenfalls in Ihre Textdatei ein.

Im Beispiel unten hat die Application ID den Wert 22657c93-2598-4423-820f-5f5ca28e4ac8.

-

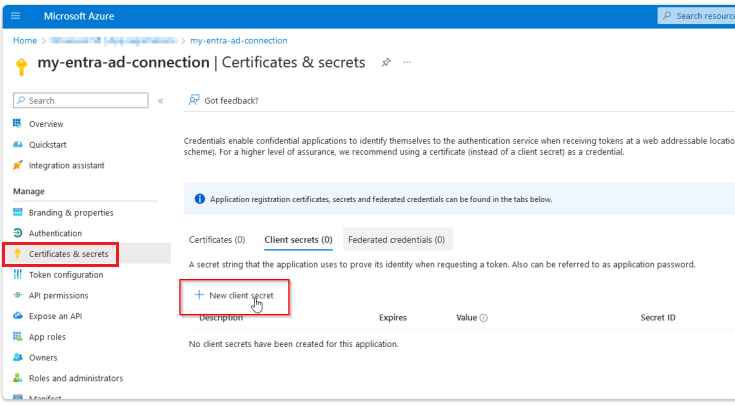

Als nächstes erstellen Sie einen neuen geheimen Clientschlüssel. Dazu wählen Sie im Menü Manage unter Certificates & secrets die Option New client secret.

-

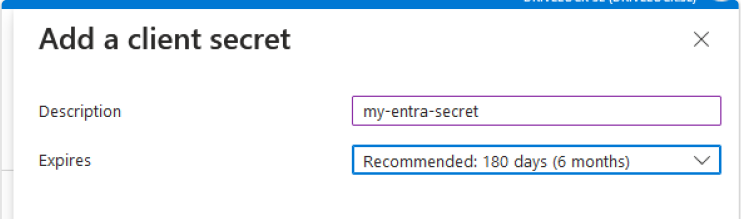

Erstellen Sie einen neuen geheimen Clientschlüssel mit einem Namen und einem Ablaufdatum.

Im Beispiel ist der Clientschlüssel my-entra-secret 6 Monate gültig.

-

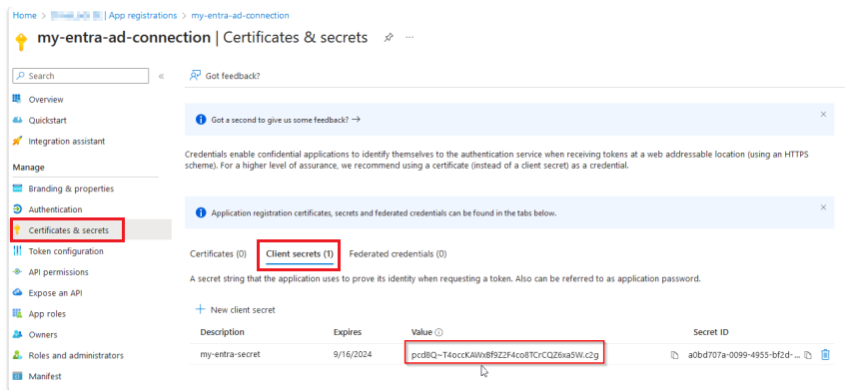

Der geheime Clientschlüssel wird nun unter Client secrets angezeigt. Kopieren Sie den Wert und speichern Sie ihn an einem sicheren Ort. Beachten Sie, dass dieser Wert nur ein einziges Mal angezeigt wird!

Im Beispiel unten ist der Wert pcd8Q~T4occKAWxBf9Z2F4co8TCrCQZ6xa5W.c2g.

-

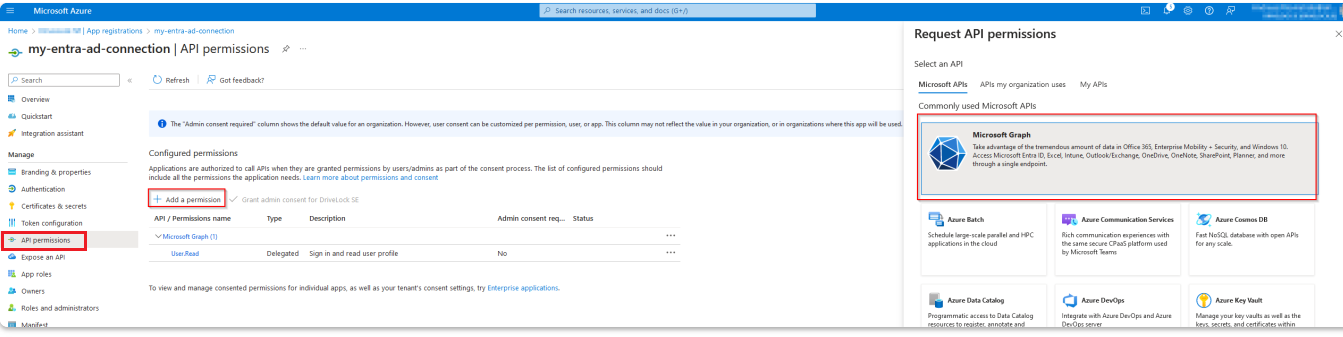

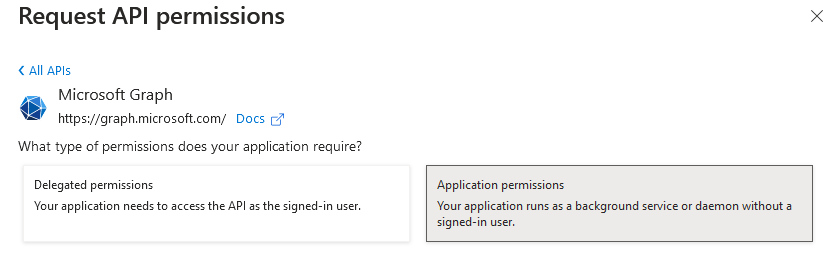

Als nächstes werden die API-Berechtigungen gesetzt. Öffnen Sie hierzu API permissions im Menü Manage.

-

Wählen Sie Add a permission und rechts die zur Verfügung gestellte Microsoft API Microsoft Graph. Hier wählen Sie als Berechtigungsart Application permissions aus.

-

Suchen Sie mit Hilfe der Suchfunktion nach Directory und wählen Sie dann die Einträge Device.Read.All, Group.Read.All und User.Read.All.

-

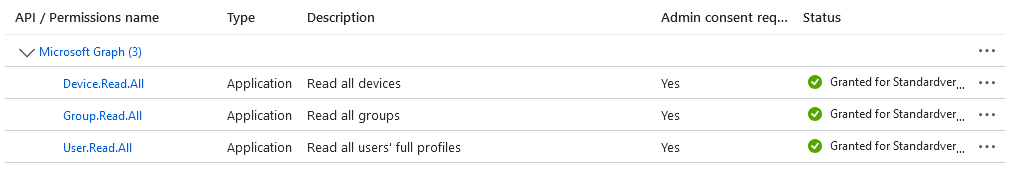

Ihre Berechtigungen sollten nun folgendermaßen angelegt sein. Bitte beachten Sie, dass Grant admin consent gewährt ist.

-

Speichern Sie Ihre Eingaben und schließen Sie das Azure Portal. Gehen Sie dann in das DriveLock Operations Center (DOC).

-

Sie benötigen jetzt Ihre kopierten Angaben in der Textdatei.

-

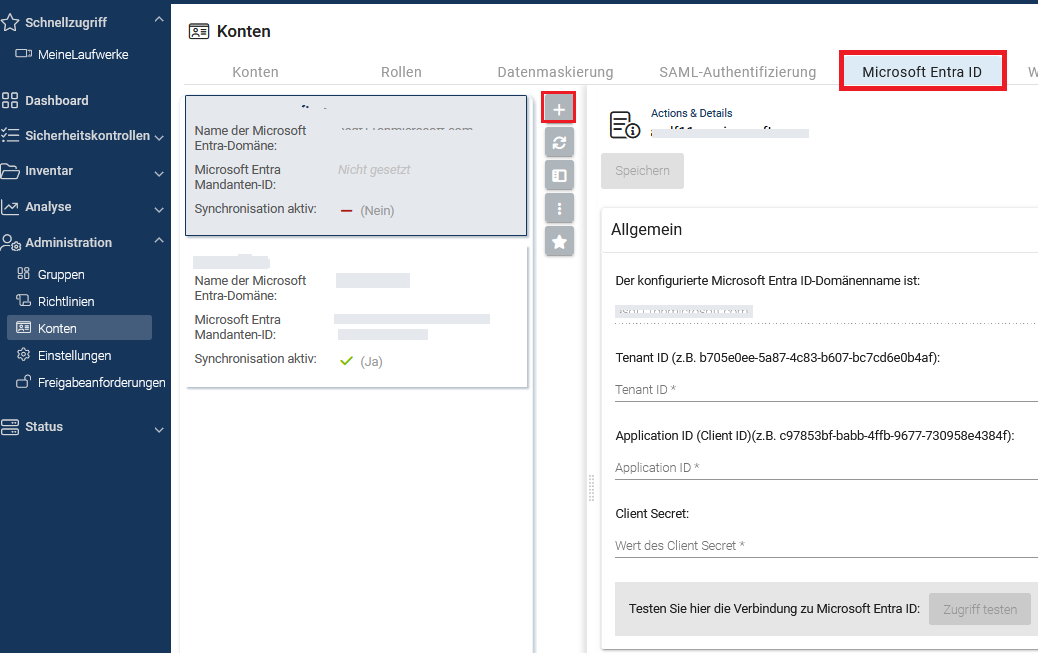

Öffnen Sie Im Menü Administration das Untermenü Konten und gehen Sie zu Microsoft Entra ID. Klicken Sie auf das Symbol

, um Ihre neue Konfiguration hinzuzufügen.

, um Ihre neue Konfiguration hinzuzufügen.

-

Geben Sie als Microsoft Entra ID-Domänenname Ihre Primary domain ein, klicken Sie auf OK und speichern Ihre Konfiguration.

-

Geben Sie im Folgenden Ihre Tenant ID, Application ID und Ihr Client secret ein.

-

Anschließend können Sie Ihre Verbindung testen.

-

Dann wählen Sie die Gruppen aus, die Sie synchronisieren wollen. Die Microsoft Entra ID-Synchronisation umfasst alle Gruppen und die darin enthaltenen Untergruppen. Setzen Sie dazu ein Häkchen bei Microsoft Entra ID-Synchronisation aktivieren.

Die Synchronisation findet folgendermaßen statt:

-

standardmäßig einmal pro Tag,

-

indem Sie auf eine Microsoft Entra ID-Gruppe rechtsklicken und den Menübefehl Synchronisation mit Microsoft Entra ID jetzt durchführen klicke oder

-

indem Sie eine Microsoft Entra ID-Gruppe in der Gruppenverwaltung auswählen und den Menübefehl Synchronisation mit Microsoft Entra ID jetzt durchführen klicken.

Wenn Sie die Verwaltung der Gruppen komplett auf Microsoft Entra ID-Seite durchführen wollen, empfehlen wir eine "Microsoft Entra ID-Sync-Gruppe" zu erstellen, die alle Gruppen umfasst, die Sie synchronisieren möchten. Auf DriveLock-Seite wählen Sie dann nur diese Gruppe aus.

-

-

Sie können optional eine SAML-Konfiguration mit der Microsoft Entra ID-Konfiguration verknüpfen. Dies ermöglicht die Anmeldung mit Microsoft Entra ID-Benutzern, denen Rechte über die Zugehörigkeit in einer Microsoft Entra ID-Gruppe zugewiesen wurden.