Microsoft Entra ID für SAML-SSO verwenden

Konfiguration: DOC -> Administration -> Konten -> SAML-Authentifizierung

Bevor Sie Microsoft Entra ID für Single Sign-On mit SAML verwenden können, sind einige Konfigurationsschritte notwendig.

Während der Konfiguration müssen Sie einige Daten kopieren. Wir empfehlen, eine Textdatei zu öffnen, in der Sie u.a. folgende Informationen speichern: Umleitungs-URL, Inhalt der XML-Datei, Application ID

Gehen Sie folgendermaßen vor:

-

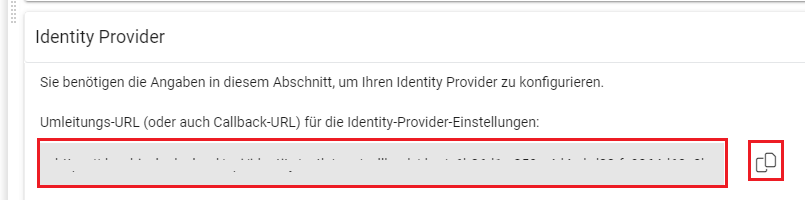

Öffnen Sie im DOC unter Konten die Seite SAML-Authentifizierung und legen Sie eine neue SAML-Konfiguration an.

-

Kopieren Sie im Abschnitt Identity Provider die Umleitungs-URL (oder auch Callback-URL) für die Identity-Provider-Einstellungen in Ihre Textdatei.

-

Melden Sie sich in Ihrem Azure-Portal an und wählen Sie dort Microsoft Entra ID in den Azure services aus.

-

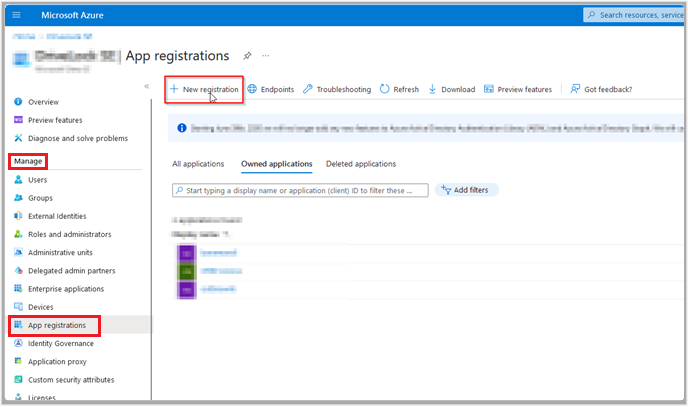

Öffnen Sie auf der Startseite Overview unter Manage das Menü App registrations und wählen Sie dort New registration.

-

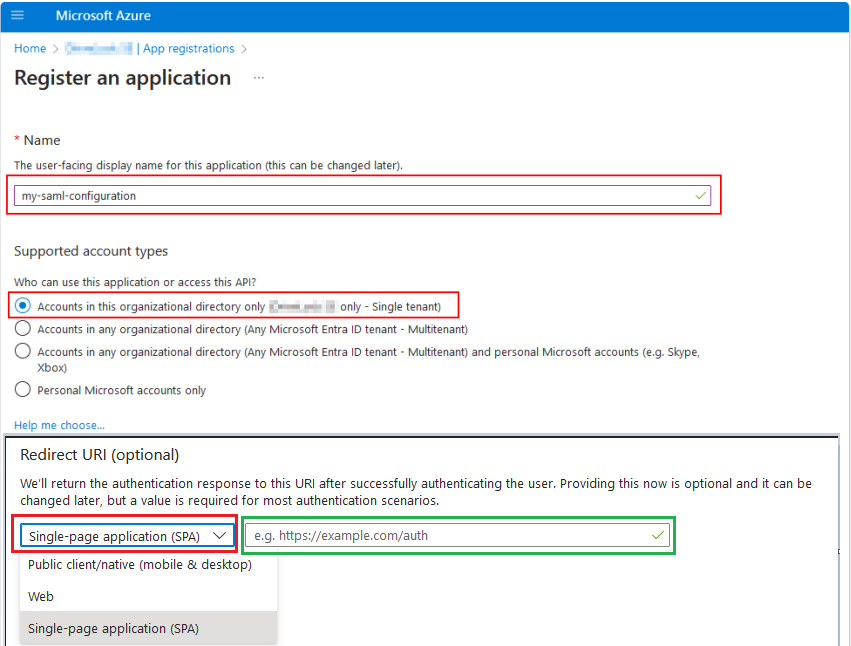

Registrieren Sie die Applikation, indem Sie einen sprechenden Namen eingeben und wählen Sie unter Supported account types die Option [...] Single tenant. Im Beispiel unten lautet der Name 'my-saml-configuration'. Wählen Sie außerdem unter Redirect URI (optional) die Option Single-page application (SPA) und kopieren Sie dann die Umleitungs-URL aus Ihrer Textdatei in das grün umrandete Feld.

Klicken Sie im Anschluss auf die Schaltfläche Register.

-

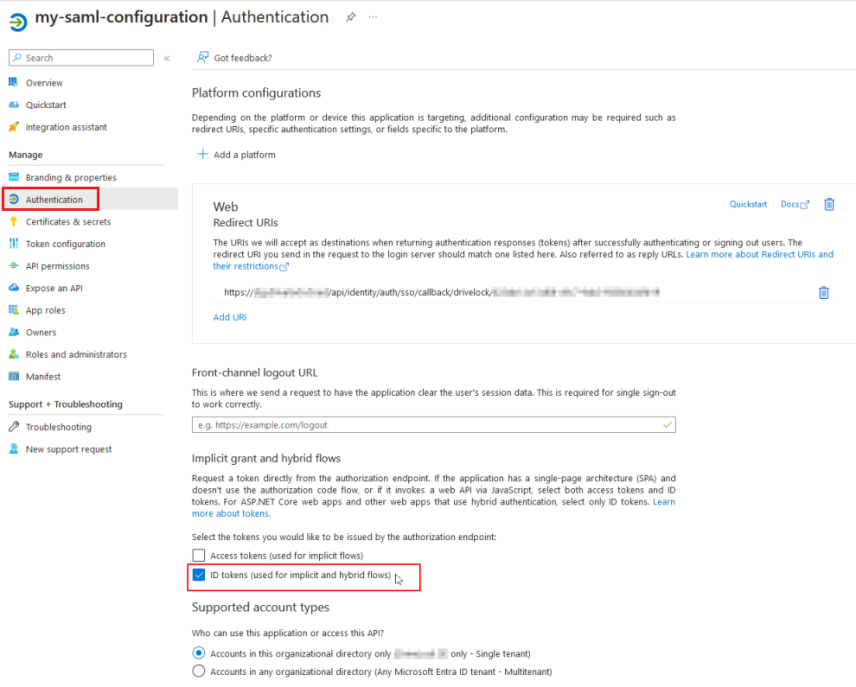

Sobald die Applikation angelegt ist, werden Sie auf die Startseite von App registrations weitergeleitet. Wählen Sie den Menüpunkt Authentication. Hier können Sie die Umleitungs-URL überprüfen und ggf. anpassen. Setzen Sie ein Häkchen bei ID tokens (s. Abbildung) und speichern Sie Ihre Einstellungen.

-

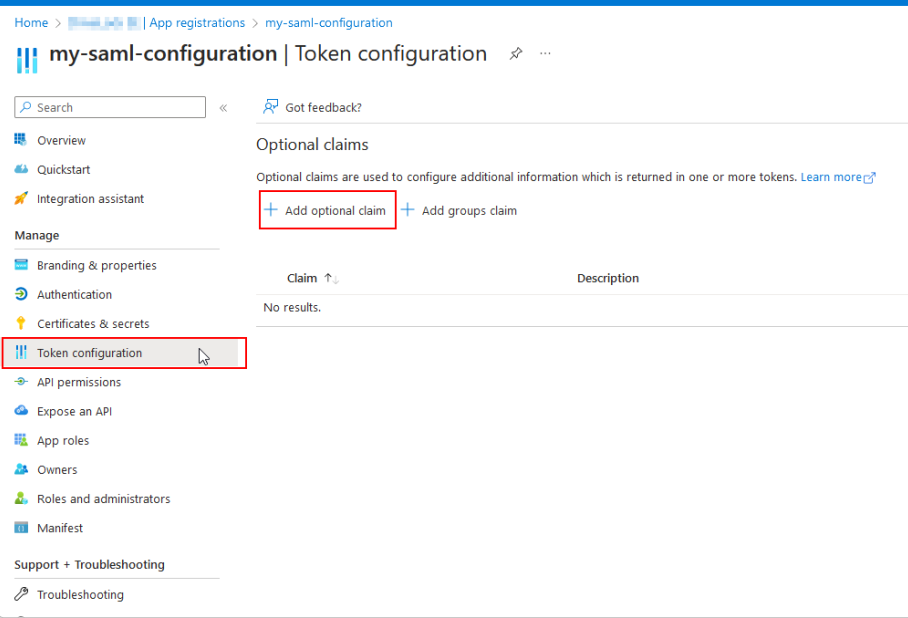

Als nächstes öffnen Sie den Menüpunkt Token configuration. Hier wählen Sie Add optional claim.

-

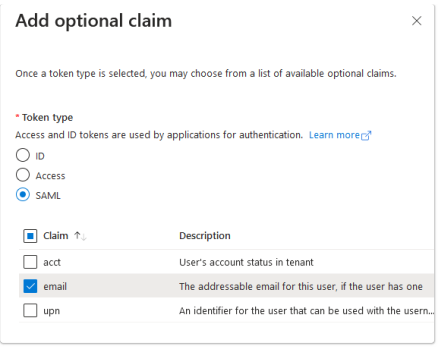

Im Add optional claim Dialog wählen Sie folgende Optionen aus:

-

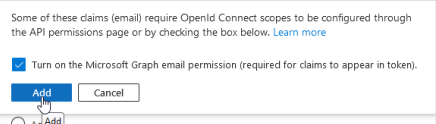

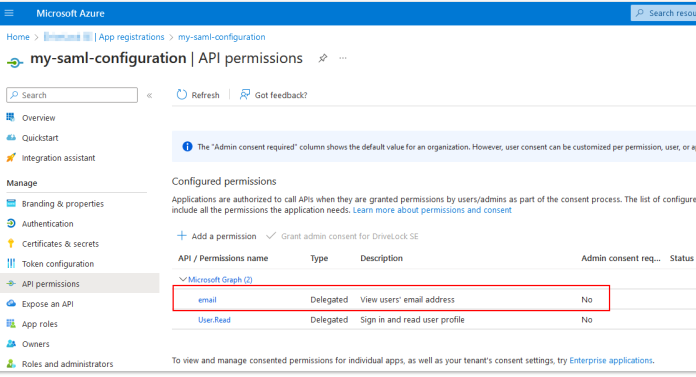

Aktivieren Sie die Microsoft Graph E-Mail-Berechtigung und klicken dann auf Add.

Damit können Sie die Graphs Berechtigung direkt über den Assistenten einstellen:

-

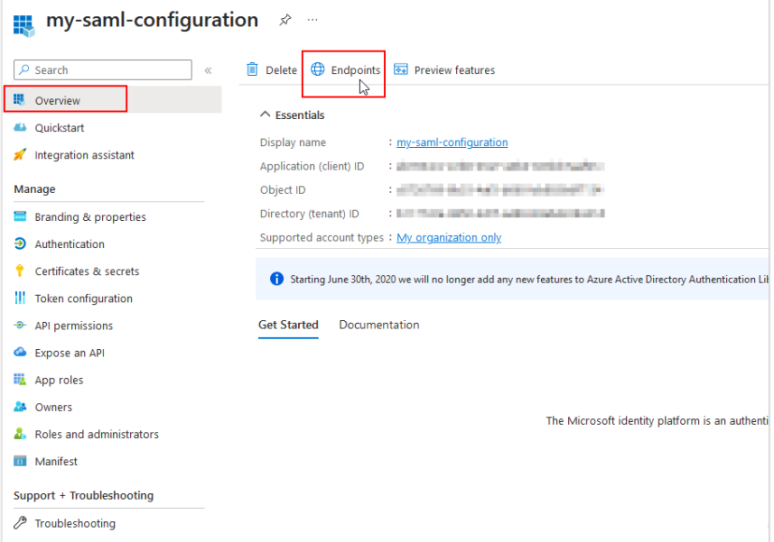

Nachdem Sie die obigen Schritte abgeschlossen haben, klicken Sie erneut auf Overview, wodurch Sie zur Startseite Ihrer SAML-App-Registrierung zurückkehren.

-

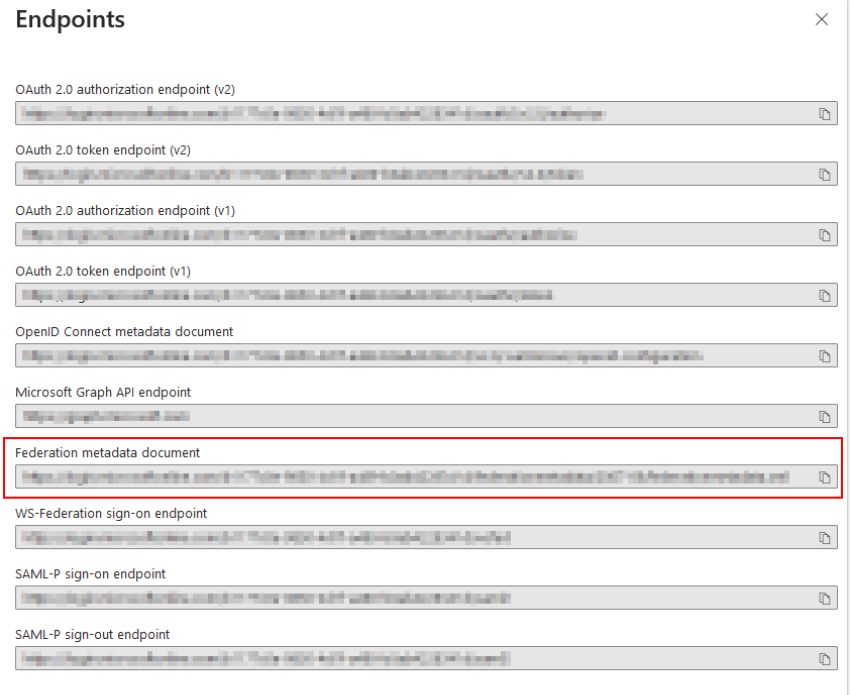

Hier klicken Sie auf Endpoints. Verschiedene Endpoint-Definitionen werden angezeigt.

-

Kopieren Sie die URL zur XML-Datei unter Federation metadata document in Ihre Textdatei.

-

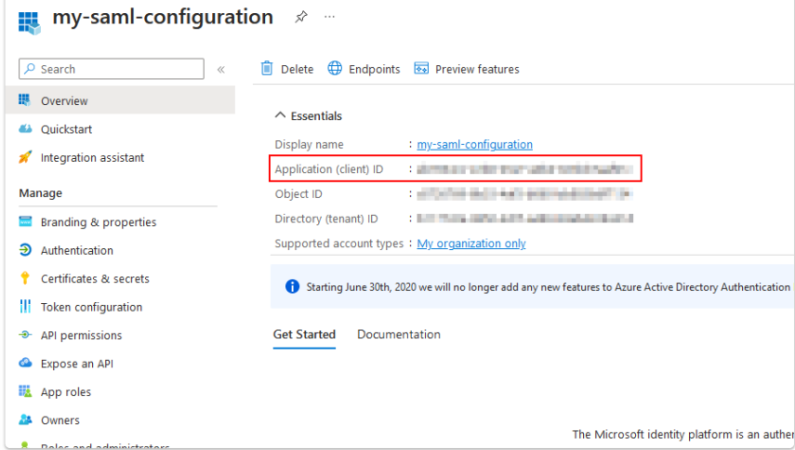

Kehren Sie zur Startseite Ihrer SAML-App-Registrierung zurück und kopieren Sie die Application (client) ID in Ihre Textdatei.

-

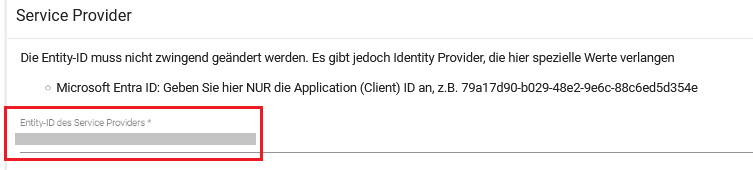

Die Konfiguration innerhalb von Azure ist jetzt abgeschlossen und Sie können nun mit der Konfiguration im DOC fortfahren. Dazu gehen Sie erneut zur Seite SAML-Authentifizierung (s. Punkt 1).

-

Geben Sie im Abschnitt Service Provider die kopierte Application ID aus Ihrer Textdatei unter Entity-ID des Service Providers ein.

-

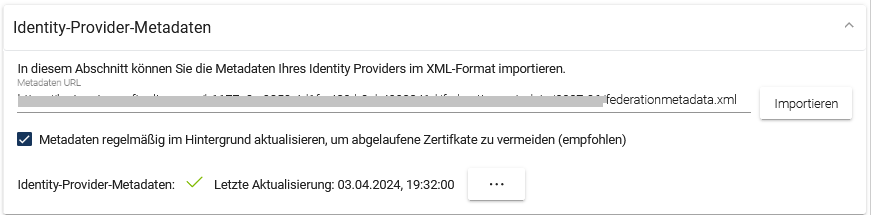

Abschließend fügen Sie im Abschnitt Identity-Provider-Metadaten die URL aus Ihrer Textdatei ein und klicken Sie auf Importieren.

-

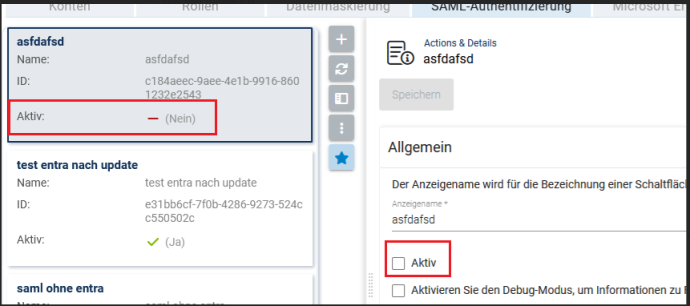

Stellen Sie sicher, dass Sie SAML als aktiven Provider gesetzt haben, in dem Sie bei Aktiv ein Häkchen setzen.

-

Speichern Sie Ihre SAML-Konfiguration.

-

Optional: Wenn Sie neben der SAML-Konfiguration auch die Microsoft Entra ID-Integration nutzen wollen, können Sie Ihre soeben erstellte SAML-Konfiguration mit Ihrer Microsoft Entra ID-Konfiguration verknüpfen, um Anmeldungen über Gruppenmitgliedschaften zu ermöglichen.